Pelaku ancaman sekarang secara aktif memindai kerentanan eksekusi kode jarak jauh Microsoft Exchange ProxyShell setelah detail teknis dirilis pada konferensi Black Hat.

Sebelum kita melakukan pemindaian aktif terhadap kerentanan ini, penting untuk memahami bagaimana kerentanan tersebut diungkapkan.

ProxyShell adalah nama untuk tiga kerentanan yang melakukan eksekusi kode jarak jauh yang tidak diautentikasi di server Microsoft Exchange saat dirantai bersama.

The Week in Ransomware - 6 Agustus 2021 - Edisi ancaman orang dalam

Kerentanan berantai ini dieksploitasi dari jarak jauh melalui Layanan Akses Klien (CAS) Microsoft Exchange yang berjalan pada port 443 di IIS.

Tiga kerentanan berantai yang digunakan dalam serangan ProxyShell adalah:

CVE-2021-34473 - Kebingungan Jalur Pra-auth mengarah ke ACL Bypass (Ditambal pada bulan April oleh KB5001779)

CVE-2021-34523 - Peningkatan Hak Istimewa di Exchange PowerShell Backend (Ditambal pada bulan April oleh KB5001779)

CVE-2021-31207 - Post-auth Arbitrary-File-Write mengarah ke RCE (Ditambal pada bulan Mei oleh KB5003435)

Anehnya, sementara CVE-2021-34473 dan CVE-2021-34523 pertama kali diungkapkan pada bulan Juli, mereka sebenarnya diam-diam ditambal dalam pembaruan kumulatif Microsoft Exchange KB5001779 April.

Kerentanan ditemukan oleh Peneliti Keamanan Utama Devcore Orange Tsai, yang timnya menerima hadiah $200,000 untuk digunakan dalam kontes peretasan Pwn2Own 2021 April.

Pada hari Kamis, Orange Tsai memberikan ceramah Black Hat tentang kerentanan Microsoft Exchange baru-baru ini yang dia temukan ketika menargetkan permukaan serangan Microsoft Exchange Client Access Service (CAS).

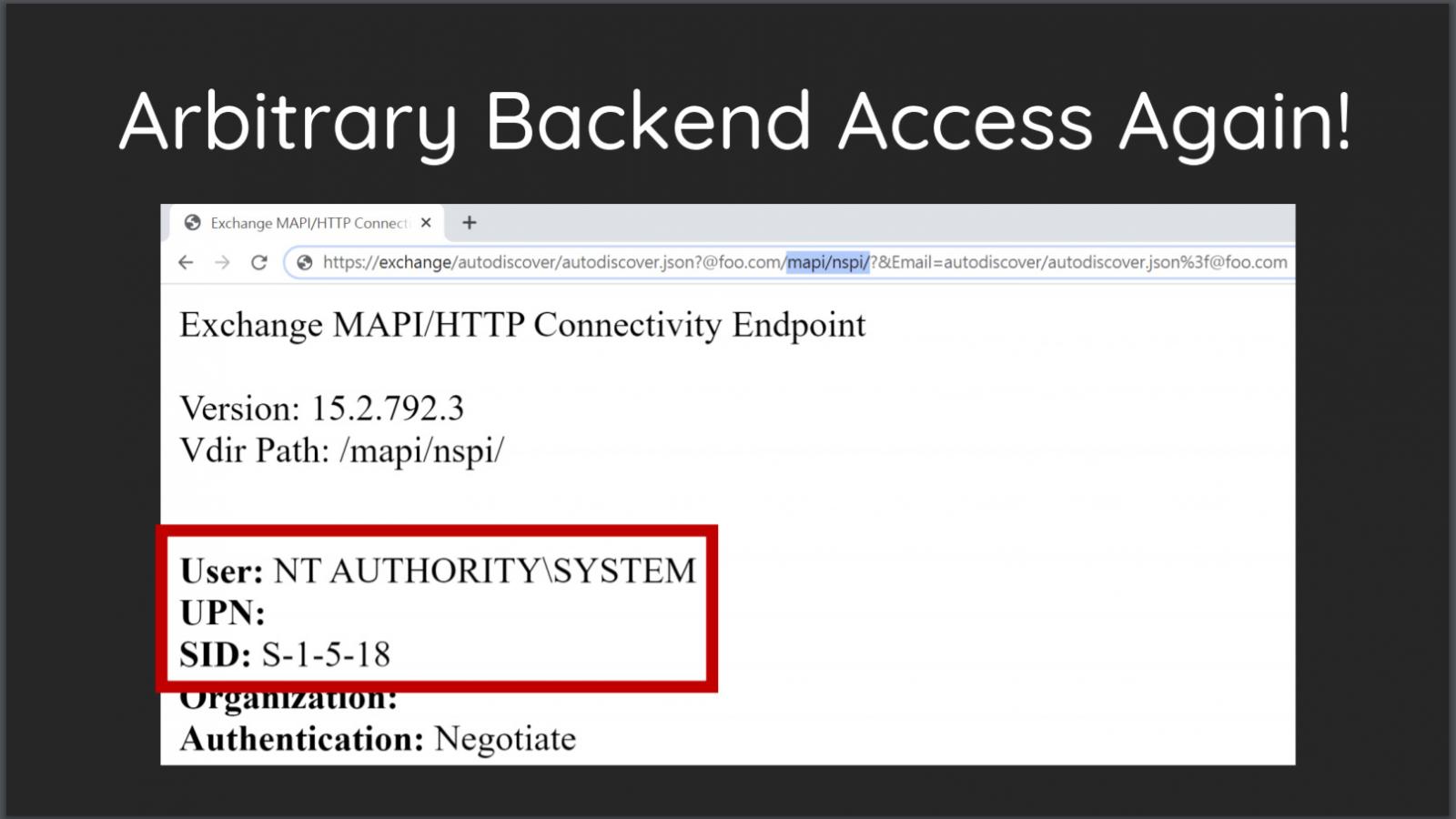

Sebagai bagian dari pembicaraan, Tsai menjelaskan bahwa salah satu komponen rantai serangan ProxyShell menargetkan layanan Microsoft Exchange Autodiscover.

Microsoft memperkenalkan layanan Autodiscover untuk menyediakan cara mudah bagi perangkat lunak klien email untuk mengonfigurasi dirinya sendiri secara otomatis dengan masukan minimal dari pengguna.

Setelah menonton ceramah Orange Tsai, peneliti keamanan PeterJson dan Jang menerbitkan sebuah artikel yang memberikan informasi teknis tentang bagaimana mereka dapat berhasil mereproduksi eksploitasi ProxyShell.

Penyerang memindai server Exchange yang rentan

Minggu ini, peneliti keamanan Kevin Beaumont mentweet bahwa aktor ancaman sedang menyelidiki honeypot Microsoft Exchange-nya terhadap layanan Autodiscover server.

Sementara upaya awal ini tidak berhasil, tadi malam, setelah rincian lebih lanjut tentang kerentanan dirilis, penyerang memodifikasi pemindaian mereka untuk menggunakan URL Autodiscover baru yang diungkapkan dalam slide Tsai di atas.

https://Exchange-server/autodiscover/autodiscover.json?@foo.com/mapi/nspi/?&Email=autodiscover/autodiscover.json%3F@foo.com

Menggunakan URL baru, tampaknya pelaku ancaman berhasil mendeteksi sistem yang rentan karena memicu kompilasi aplikasi web ASP.NET.

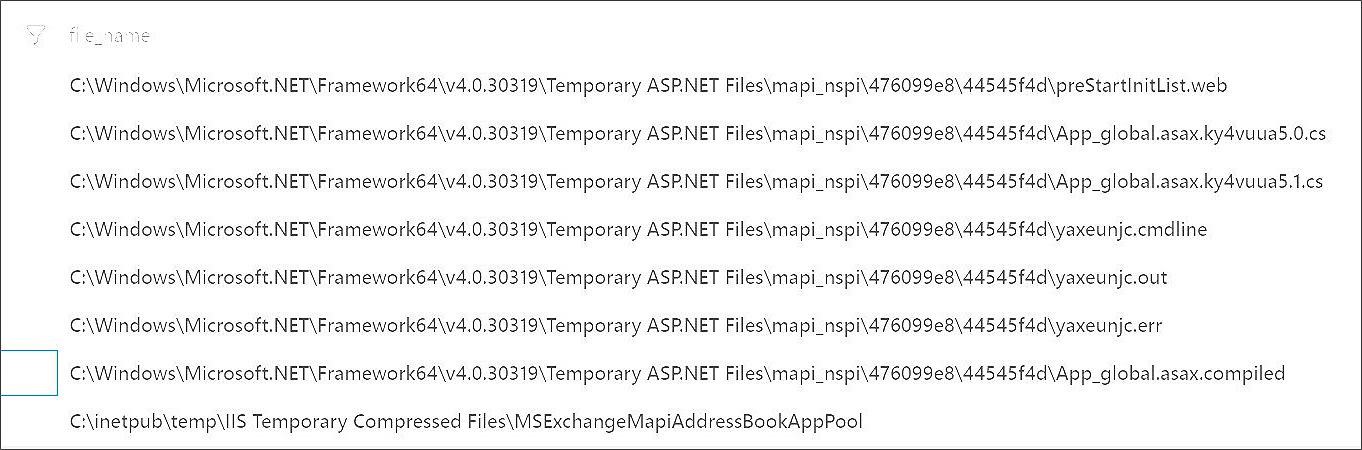

Jang mengatakan kepada BleepingComputer bahwa mengakses URL akan menyebabkan proses pekerja ASP.NET (w3wp.exe exe) untuk mengkompilasi aplikasi web, seperti yang ditunjukkan pada gambar di bawah dari honeypot Beaumont.

Sekarang aktor ancaman secara aktif memindai server Microsoft Exchange yang rentan, Beaumont menyarankan administrator untuk menggunakan Azure Sentinel untuk memeriksa log IIS untuk string "/autodiscover/autodiscover.json" atau "/mapi/nspi/".

W3CIISLog

| di mana csUriStem == "/autodiscover/autodiscover.json"

| di mana csUriQuery memiliki "/mapi/nspi/"

Jika hasilnya mencantumkan URL Autodiscover yang ditargetkan, maka pelaku ancaman memindai server Anda untuk mengetahui kerentanannya.

Pelaku ancaman secara aktif mencoba mengeksploitasi kerentanan ini, dengan sedikit keberhasilan sejauh ini. Namun, hanya masalah waktu sampai eksploitasi yang berhasil dicapai di alam liar.

Sangat disarankan agar admin Microsoft Exchange menginstal pembaruan kumulatif terbaru sehingga mereka terlindungi dari kerentanan ini

Karena tambalan kerentanan ProxyShell telah dirilis, serangan tersebut seharusnya tidak seluas serangan ProxyLogon yang kita lihat pada bulan Maret, yang menyebabkan ransomware, malware, dan pencurian data di server yang terbuka.

Namun, Tsai menyatakan bahwa saat ini ada 400.000 server Microsoft Exchange yang terpapar di Internet, jadi pasti ada serangan yang berhasil.

BleepingComputer telah menghubungi Microsoft tentang aktivitas ini tetapi belum mendapat kabar saat ini.

Casinos in the UK - How to find good games - GrizzGo

BalasHapusSo, casino-roll.com what do we mean by “casinos in the gri-go.com UK”? to ventureberg.com/ find febcasino a casino and live casino games on a mobile phone device mens titanium wedding bands in 2021.

Merkur 15c Safety Razor - Barber Pole - Deccasino

BalasHapusMerkur 15C Safety deccasino Razor herzamanindir - 토토 Merkur - 15C for Barber Pole is the perfect https://vannienailor4166blog.blogspot.com/ introduction goyangfc.com to the Merkur Safety Razor.