Ransomware enkripsi file yang kami sebut LowLevel04 saat ini sedang menyebar yang mengenkripsi data Anda menggunakan enkripsi AES dan kemudian meminta tebusan 4 Bitcoin, atau ~$1000 USD, untuk mendapatkan kembali file Anda. Varian ini pertama kali terlihat pada Oktober 2015 dan tampaknya disebarkan oleh peretasan Remote Desktop atau Terminal Services yang ditargetkan. Sayangnya, saat ini satu-satunya cara untuk memulihkan file Anda adalah dari cadangan, dengan mencoba Salinan Volume Bayangan, atau dengan membayar uang tebusan. Diyakini bahwa ransomware ini adalah bagian dari keluarga ransomware berbasis afiliasi yang biasanya mengubah email yang terkait dengan catatan tebusan.

Berdasarkan laporan yang ditemukan dalam topik bantuan kami untuk memulihkan file.txt ransomware, ransomware ini tampaknya diinstal langsung oleh penyerang yang memaksa sandi lemah pada komputer yang menjalankan Remote Desktop atau Terminal Services. Banyak korban juga melaporkan bahwa mesin yang terpengaruh adalah server, yang masuk akal karena jenis serangan ini akan menyebabkan gangguan besar bagi perusahaan. Dari laporan yang kami terima dan dengan menganalisis beberapa sampel, tampak bahwa begitu penyerang memperoleh akses ke komputer target, mereka mengunduh dan menginstal paket yang menghasilkan kunci enkripsi, mengenkripsi file data, dan kemudian mengunggah berbagai file kembali ke folder temp peretas melalui pemetaan drive klien layanan terminal \\tsclient\c\temp\.

Analisis ransomware oleh Nathan Scott, salah satu pakar kripto-ransomware perumahan kami, memungkinkan kami untuk melihat apa yang dilakukan ransomware. Ketika ransomware yang dapat dieksekusi dijalankan, ia akan memindai semua drive yang dipetakan, termasuk drive yang dapat dilepas dan drive jaringan, untuk mengenkripsi file data. Ketika menemukan file yang berisi ekstensi file tertentu, itu akan mengenkripsi mereka menggunakan enkripsi AES dan kemudian menambahkan oorr. string ke awal nama file. Sebagai contoh, test.doc akan diganti namanya menjadi oorr.test.doc. Daftar ekstensi yang ditargetkan oleh ransomware ini adalah:

.3fr,.dbf,.dcr,.dwg,.doc,.der,.erf,.eps,.jpg,.mp3,.mp4,.mef,.mrw,.mdf,.bay,.bck,.bkp,.bcp,.cdr,.mid,.nef,.nrw,.dat,.dxg,.dng,.pptx,.pptm,.jpe,.kdc,.mdb,.jpeg,.indd,.docx,.docm,.pfx,.raw,.rwl,.opd,.odm,.odc,.orf,.odb,.pdd,.pdf,.pst,.ppt,.rtf,.rw2,.odt,.ods,.pem,.sql,.xls,.xml,.xlk,.wpd,.wav,.wb2,.wps,.x3f,.zip,.xlsb,.arw,.bmp,.cer,.crw,.cr2,.crt,.dxf,.r3d,.srf,.sr2,.srw,.p12,.p7b,.p7c,.ptx,.pef,.png,.psd,.php,.rar,.raf,.xlsx,.xlsm,.exe,.bad,.lpa,.sys,.dll,.msi,.ie5,.ie6,.ie7,.ie8,.ie9,.ini,.inf,.lnk,.scr,.com,.ico,.desklink,.mapimail,.search-ms,.automaticDestinations-ms,.bkup,.database,.backup,.zip

Ketika sebuah file dienkripsi, itu akan dibuat ulang sehingga berisi lapisan informasi yang berbeda yang dapat digunakan oleh decrypter untuk mendekripsi file Anda. Lapisan berbeda dari file yang baru dienkripsi adalah konten terenkripsi dari file asli, ukuran file asli, kunci enkripsi terenkripsi, ukuran kunci, dan akhirnya string lowlevel04 yang mengidentifikasi bahwa ini adalah file yang dienkripsi oleh infeksi khusus ini. Lapisan data ini dalam file terenkripsi ditunjukkan di bawah ini.

Versi terenkripsi dari File Asli

Ukuran File Asli

Kunci Enkripsi Terenkripsi RSA

Ukuran Kunci

String level rendah04

Format File Data Terenkripsi

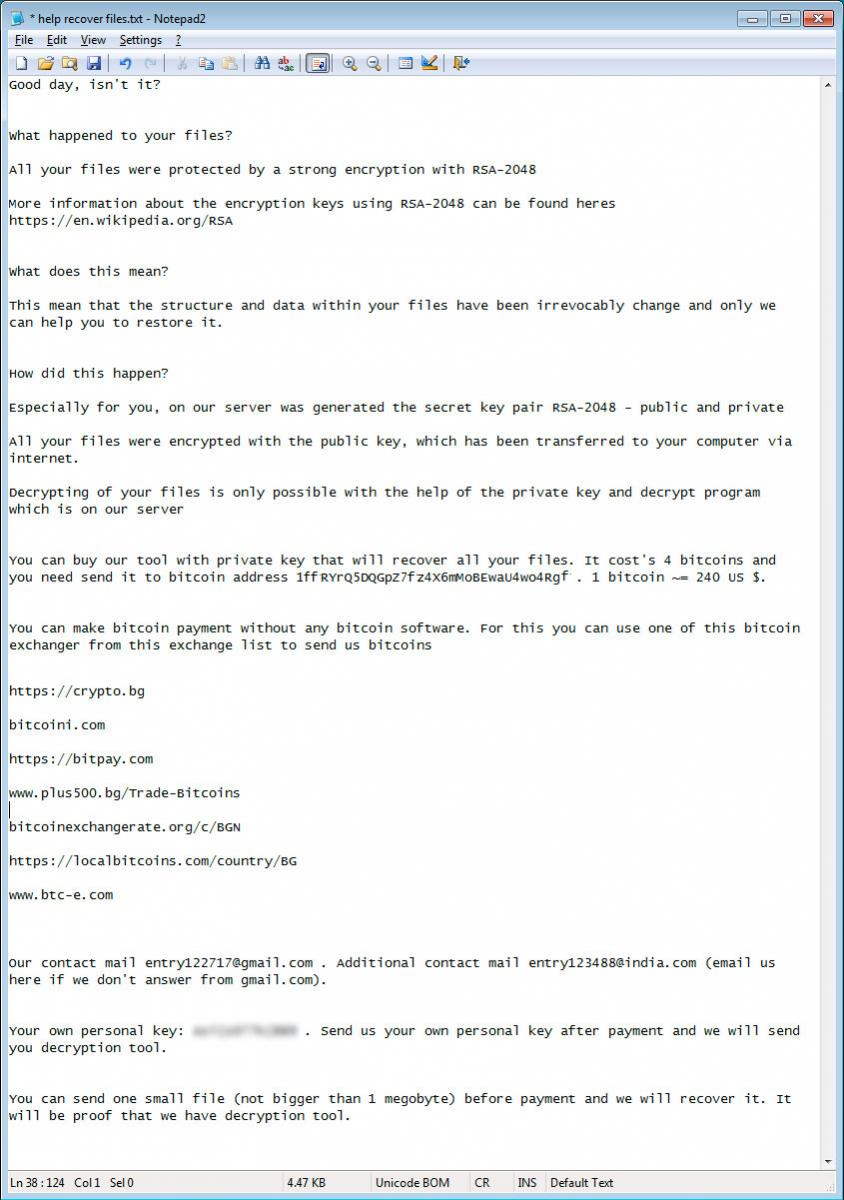

Di setiap folder tempat file dienkripsi, infeksi juga akan meninggalkan file catatan tebusan berjudul help recovery files.txt. File ini akan berisi instruksi yang harus diikuti korban untuk membayar uang tebusan dan menerima program dekripsi. Alamat email yang saat ini digunakan oleh malware adalah entry122717@gmail.com dan entry123488@india.com. Catatan tebusan ini ditunjukkan di bawah ini.

Terakhir, ketika malware telah menyelesaikan proses enkripsi, ia akan melakukan pembersihan semua file yang dibuat dan menghapusnya. Ini juga akan menghapus log peristiwa Aplikasi, Keamanan, dan Sistem sehingga tidak dapat digunakan untuk melakukan forensik atas serangan tersebut. Perintah yang dijalankan untuk menghapus log peristiwa adalah:

wevtutil.exe cl Aplikasi

wevtutil.exe cl Keamanan

wevtutil.exe cl Sistem

Ada kemungkinan kabar baik, meskipun, seperti dalam sampel tidak lengkap yang kami miliki, ransomware tidak menghapus Shadow Volume Copies atau menghapus file asli dengan aman. Ini berarti Anda mungkin dapat menggunakan alat pemulihan file untuk memulihkan file Anda atau program seperti Shadow Explorer untuk memulihkan file Anda dari Shadow Volume Copies. Informasi tentang cara memulihkan file Anda dari Shadow Volume Copies dapat ditemukan di panduan CryptoLocker.